揭秘校園網站背后的古老CMS:織夢系統,你的學校安全嗎?

有人試圖登錄學校主站尋找突破口,卻失望地發現那里毫無互動。這看似平常的行為背后,難道不隱藏著許多網絡安全之謎和驚喜嗎?比如,在看似安全的地方尋找漏洞的挑戰。

學校主站初印象

首次訪問學校的主網站時,我感到有些失望,因為找不到可以互動的區域。一般來說,學校的主網站應當是一個安全性較高的平臺。但為何它缺少互動功能?這或許是因為對安全的考量,或者是技術上的限制,使得外部人員難以獲取信息或進行互動。許多學校的網站僅作為信息展示之用,缺乏互動板塊,這對于熱衷于網絡安全研究的人來說,無疑是一個挑戰。在缺乏互動功能的網站上尋找突破,就如同在密閉的房間中尋找出口一般艱難。

嘗試了主站之后發現難以攻克難題,此時便需要轉換思路,尋找新的解決之道。既然在主站上無法找到突破口,那么就得另辟蹊徑,從其他角度著手解決問題。

從fofa查子域名

fofa上查看子域名是個不錯的選擇。網絡安全領域,子域名往往藏著網站鮮為人知的秘密。即便主站防護嚴密,子域名下的某些板塊或服務可能存在漏洞。據行業報告,約三成的網站漏洞源于子域名。不少黑客正是通過子域名漏洞入侵網站。這里,尋找子域名不只是簡單操作,更是一種多維度的攻擊或防御策略思考。而且,不同地區的學校,網站構建和子域名管理風格各異。

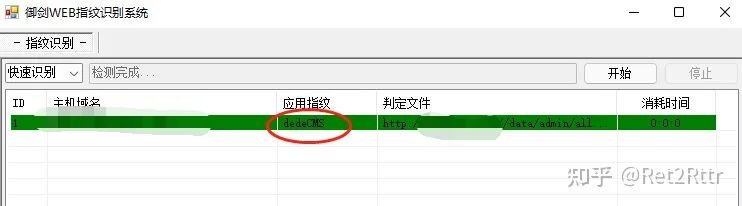

在找到子域名之后,我們便觸及到了CMS這一概念。這可是網絡安全領域里備受關注的議題。

古老cms的漏洞

說到CMS,學校這類機構可能會采用一些陳舊的模板。這些模板由于使用時間較長,常存在通用的安全漏洞。這些漏洞可能對網站的保密性和整體安全性構成威脅。例如,有些學校在五到十年前建立網站時采用了當時流行的CMS模板,由于未能及時更新,就可能存在這樣的問題。因此,老舊網站的維護人員需要提高警覺。在我國大陸,有部分學校網站因這一原因遭受攻擊,導致學生信息泄露。這些通用漏洞包括nday等,雖然已被發現并修復,但部分網站因長期未更新,依然面臨被攻擊的風險。了解這些漏洞對于網絡安全的攻防至關重要。

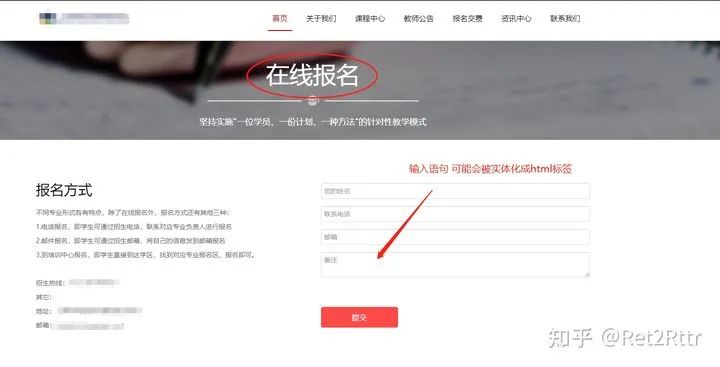

文章中的XSS漏洞是很關鍵的一個點。

留言板塊的XSS漏洞

瀏覽網站留言區,便會聯想到XSS漏洞。此類攻擊風險極高,惡意腳本一旦植入,普通用戶乃至管理員訪問時都可能遭受攻擊。美國曾有多家網站因此遭受攻擊,導致用戶信息被盜等嚴重后果。我校主站留言區,有人嘗試植入攻擊載荷,雖成功率可能不高,但這是發現漏洞的關鍵途徑。無論是攻擊者還是防御者,留言區這樣的交互板塊都應引起重視。深入了解XSS漏洞的產生與防御方法,有助于更好地保障網站安全。

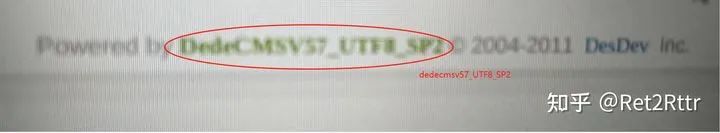

確認了一些信息之后就是利用工具掃描。

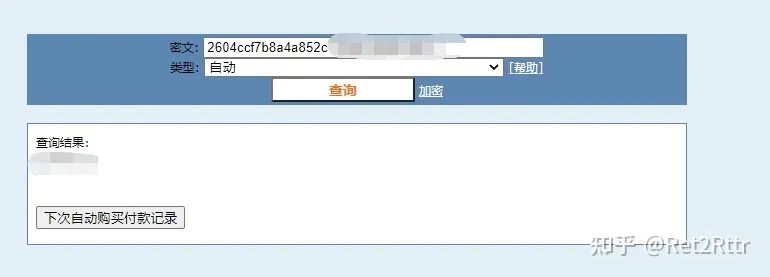

INSERT INTO `dede_member` VALUES('1','xxxx','admin','2604ccf7b8a4a852cxxxxxxxx','admin','xxx','100','0','0','0','xxxxxxx@qq.com','10000','10','0','','0','','xxxxxx','','xxxxxxx79','xxxxxxx','-1');DEDEcms掃描器的運用

確認了CMS版本后,合理地使用DEDEcms掃描器來查找漏洞。等待掃描結果的過程頗為漫長,其間充滿了期待與不確定。若掃描結果顯示出nday漏洞,那便如同發現寶藏,因為這或許就是進入系統的關鍵。許多網站在安全防護上可能并未注意到這些存在已久卻未及時修補的漏洞。例如,在歐洲的一些小型網站,由于未能及時防范掃描工具發現的漏洞,不幸遭受黑客攻擊。網絡安全中,掃描工具的重要性顯而易見,它們能助力我們更高效地識別潛在威脅。

最后就是處理登錄后的后續問題。

獲取shell權限

獲取密碼登錄子站后臺后并未停止滲透,他們繼續追求獲取shell權限。這一步在整個滲透過程中極為關鍵。若要完全掌控服務器,shell權限是不可或缺的。正如之前所述,這個版本的織夢cms存在漏洞,可被用來獲取shell。一旦攻擊者獲得這種權限,便能遠程操控網絡服務器,隨意下達命令。這相當于一把開啟大門的鑰匙,掌握它便能在服務器中任意妄為。你也許會想知道,在實際操作中,如何更有效地防御此類針對網站的滲透?歡迎評論、點贊、分享這篇文章,讓更多人認識到網絡安全的重要性。

作者:小藍

鏈接:http://m.huanchou.cn/content/4890.html

本站部分內容和圖片來源網絡,不代表本站觀點,如有侵權,可聯系我方刪除。